Odkryj, dlaczego rygorystyczne wymagania Windows 11, zamiast komplikować, w rzeczywistości ułatwiają podniesienie poziomu cyberbezpieczeństwa w środowisku przemysłowym. Jak lokalne szyfrowanie danych (BitLocker) i sprzętowa platforma TPM transformują bezpieczeństwo urządzeń końcowych, minimalizując ryzyko ataków i wycieków danych krytycznych dla operacji OT

Przemysł 4.0 i 5.0 przyspieszają cyfrową transformację, wprowadzając miliony połączonych urządzeń do środowisk produkcyjnych (OT – Operational Technology). Wraz z konwergencją OT i IT, powierzchnia ataku cybernetycznego gwałtownie rośnie. Tradycyjne metody zabezpieczeń brzegowych nie są już wystarczające, zwłaszcza na poziomie urządzeń końcowych (End-Point Devices), które często pełnią role krytycznych HMI, stacji inżynierskich czy serwerów SCADA. Brak lokalnego, sprzętowego szyfrowania danych stanowi dziś realne zagrożenie dla ciągłości produkcji i tajemnicy przedsiębiorstwa.

Windows 11 komplikuje, ale w perspektywie czasu ułatwia zarządzanie infrastrukturą IT

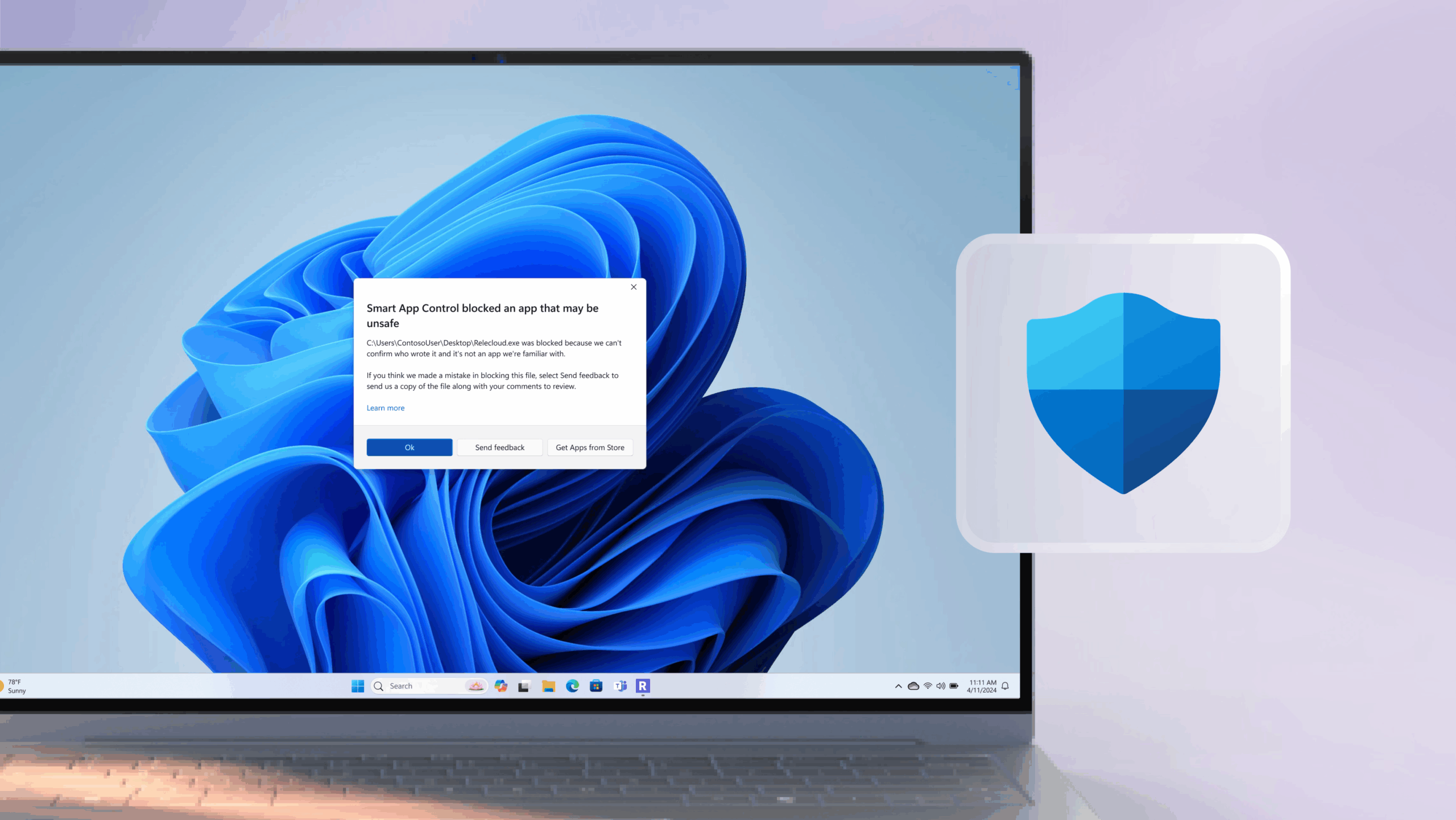

Przeważająca większość środowisk przemysłowych opiera się na różnych iteracjach systemów dostarczanych przez Microsoft. Wprowadzenie systemu Windows 11 jest często postrzegane w przemyśle jako wymóg modernizacyjny, a jego wyższe wymagania sprzętowe – jako kosztowna przeszkoda. W rzeczywistości, konieczność posiadania modułu TPM 2.0 (Trusted Platform Module) oraz wsparcia dla bezpiecznego rozruchu (Secure Boot) stanowi kluczową furtkę do bezpiecznej transformacji. Microsoft, de facto, ustala nowy standard minimum bezpieczeństwa dla urządzeń końcowych w każdym środowisku, w tym przemysłowym. To nie utrudnienie, ale wymuszenie zakupu bezpiecznych urządzeń, które są mniej podatne na fizyczne i programowe ataki.

TPM – Sprzętowa integralność urządzeń końcowych

Trusted Platform Module (TPM) to mikroprocesor zaprojektowany do zapewnienia funkcji związanych z bezpieczeństwem, w tym przechowywania kluczy kryptograficznych i poświadczeń. Jest to element wymagany w komputerach z systemem Windows 11. W środowisku przemysłowym wykorzystuje się go w następujących aspektach:

- Weryfikacja integralności systemu – TPM upewnia się, że system operacyjny i krytyczne oprogramowanie (np. sterujące) nie zostały naruszone podczas rozruchu przez złośliwy kod.

- Przechowywanie kluczy BitLocker – klucz do odszyfrowania dysku jest przechowywany w samym TPM, uniemożliwiając jego odczytanie w przypadku fizycznego przejęcia dysku i próby podłączenia go do innej maszyny.

BitLocker – Ochrona integralności oprogramowania i systemu operacyjnego

BitLocker, jako mechanizm szyfrowania całego dysku, jest komplementarny do TPM. Odpowiada on za bezpieczeństwo oraz nienaruszalność danych zapisanych na nośnikach znajdujących się wewnątrz urządzenia końcowego. Jego wdrożenie na przemysłowych urządzeniach końcowych jest niezbędne, ponieważ:

- Dba o bezpieczeństwo danych – jeśli przemysłowy komputer PC, panel HMI, czy laptop inżynierski zostanie fizycznie skradziony lub zagubiony, dane na dysku pozostają zaszyfrowane i nieczytelne. Dotyczy to krytycznych receptur, logów produkcyjnych, konfiguracji PLC czy IP firmy.

- Spełnia wymogi Zero Trust – w architekturze Zero Trust w przemyśle, każde urządzenie musi udowodnić swoją tożsamość i integralność. BitLocker z TPM jest podstawowym elementem tej weryfikacji na poziomie End-Point.

Początkowe wydatki są ceną spokoju na lata

Kluczowe pytanie w przemyśle: Co z naszymi maszynami Legacy? Wiele maszyn nadal opiera się na starszych, dedykowanych systemach, a ich modernizacja jest kosztowna. Jednakże, urządzenia końcowe (stacje operatorskie), które często są systemami PC podłączonymi do sieci OT, muszą zostać zmodernizowane. Strategia ta powinna obejmować:

- Audyt i wymianę urządzeń krytycznych – stacje robocze kontrolujące newralgiczne procesy powinny być w pierwszej kolejności wymienione na modele z TPM 2.0 i Windows 11.

- Segmentacja sieci – oddzielenie starszych systemów Legacy (wymagających np. Windows 7/XP) w w pełni izolowane (air-gapped) lub silnie odseparowane segmenty sieci z dodatkowymi mechanizmami monitorowania i kontroli dostępu.

- Wdrożenie szyfrowania tam, gdzie możliwe – nawet na starszych systemach z TPM 1.2 lub bez niego (stosując np. hasło startowe), należy dążyć do szyfrowania kluczowych partycji, choć nie jest to rozwiązanie tak bezpieczne jak pełne TPM 2.0.

Wymagania Windows 11 i promowane przez nie technologie BitLocker i TPM nie są kolejną biurokratyczną barierą, lecz niezbędną inwestycją w odporność i ciągłość operacyjną. W obliczu narastających zagrożeń, lokalne, sprzętowe szyfrowanie danych staje się nową minimalną linią obrony w przemyśle 4.0 i 5.0. Decydenci B2B powinni traktować modernizację urządzeń końcowych pod kątem bezpieczeństwa jako priorytet, aby uniknąć paraliżu produkcji i strat finansowych.