Jak predykcyjne algorytmy AI i ML chronią krytyczną infrastrukturę produkcyjną przed coraz bardziej wyrafinowanymi cyberzagrożeniami? Dowiedz się, dlaczego tradycyjne systemy SIEM nie wystarczają już w środowiskach OT i jak wdrożyć rozwiązania nowej generacji.

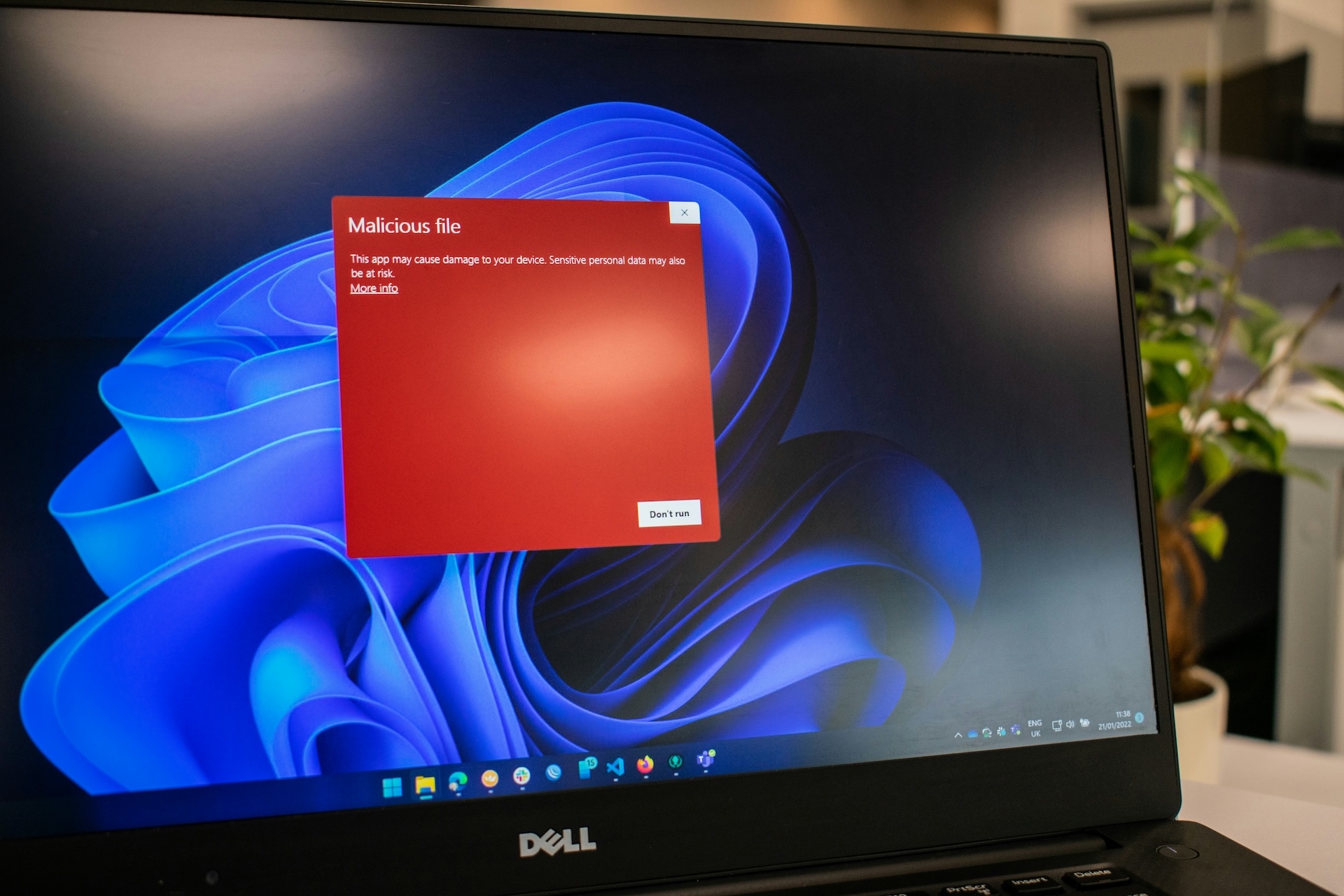

Konwergencja systemów IT (Information Technology) i OT (Operational Technology) jest nieuniknionym fundamentem budowy efektywnych ekosystemów przemysłu 4.0 i 5.0. Proces ten, choć kluczowy dla osiągnięcia optymalizacji procesów produkcyjnych i elastyczności, wiąże się z fundamentalną zmianą w profilu ryzyka cybernetycznego. Sieci produkcyjne, historycznie izolowane (tzw. air-gapped), stały się dostępne z poziomu sieci korporacyjnej, a co za tym idzie – otwarte na wektory ataku znane dotychczas tylko w sferze IT. Skutki ataku na infrastrukturę OT są z reguły znacznie poważniejsze: nie ograniczają się jedynie do utraty danych, ale mogą prowadzić do wielomilionowych strat wynikających z przestojów, uszkodzenia drogiego sprzętu, a nawet zagrożenia bezpieczeństwa fizycznego pracowników. W obliczu tej eskalacji zagrożeń, tradycyjne, sygnaturowe metody ochrony, bazujące na reakcji na znane wzorce ataków, okazują się niewystarczające. Właśnie dlatego uczenie maszynowe (ML) i sztuczna inteligencja (AI) stają się kluczowym, proaktywnym filarem nowoczesnej strategii obrony przemysłowej.

Charakterystyka OT i granice klasycznej ochrony sieci

Środowisko OT rządzi się zupełnie innymi prawami niż IT, co jest fundamentalne dla zrozumienia konieczności stosowania AI. Sieci przemysłowe charakteryzują się wysoką determinizmem i powtarzalnością ruchu, wynikającą z cyklicznej i ściśle zdefiniowanej komunikacji między sterownikami PLC, systemami SCADA, czujnikami i robotami. Komunikacja ta jest oparta na specyficznych protokołach przemysłowych (np. Modbus/TCP, EtherNet/IP, Profinet). Tradycyjne systemy wykrywania intruzji (IDS) oraz rozwiązania SIEM (Security Information and Event Management), bazujące na regułach i sygnaturach, mają głębokie trudności z adaptacją do tych unikalnych wzorców. Nie są one w stanie skutecznie wychwycić subtelnych zmian w logice ruchu sieciowego, koncentrując się jedynie na identyfikacji znanych złośliwych pakietów. Co więcej, w środowisku produkcyjnym, każdy fałszywy alarm (false positive) jest nieakceptowalny, ponieważ może prowadzić do niepotrzebnego i kosztownego zatrzymania linii produkcyjnej. W rezultacie, tradycyjne metody pozostają ślepe na ataki typu zero-day oraz na wyrafinowane ataki ukryte w „szumie” normalnego ruchu.

Modelowanie stanu bazowego

Kluczowa przewaga, jaką oferują algorytmy AI i ML, zwłaszcza te wykorzystujące uczenie nienadzorowane (Unsupervised Learning), polega na zdolności do autonomicznego i ciągłego modelowania bazowego stanu, czyli 'normalnego’ profilu ruchu sieciowego dla konkretnego środowiska produkcyjnego. System ML nie polega na predefiniowanych sygnaturach, lecz uczy się, jak powinna wyglądać zdrowa i typowa komunikacja. Analizuje on tysiące parametrów: wolumen danych, częstotliwość i interwały czasowe transmisji między konkretnymi adresami IP, typy przesyłanych poleceń sterujących, a nawet sekwencje operacji PLC.

Algorytmy takie jak klasteryzacja czy autoenkodery pozwalają na automatyczne wykrywanie grup podobnych wzorców danych i natychmiastowe oznaczanie jako anomalii każdego ruchu, który statystycznie lub behawioralnie znacząco odbiega od wyuczonego modelu. Ta zdolność do wykrywania odchyleń behawioralnych jest kluczowa: nagłe pojawienie się nowego typu komunikacji między dwoma wcześniej nieregularnie kontaktującymi się urządzeniami, nietypowe użycie portu protokołu przemysłowego czy zmiana w cyklu czasowym operacji, natychmiast stają się sygnałem alarmowym.

Precyzyjne wykrywanie anomali

Wdrożenie platform opartych na ML w cyberbezpieczeństwie OT pozwala na identyfikację zagrożeń, które są z natury rzeczy niewidoczne dla statycznych systemów.

Jednym z najbardziej krytycznych zastosowań jest wykrywanie modyfikacji wartości zmiennych w sterownikach PLC. Atakujący często próbują wprowadzić subtelne zmiany w logice sterownika – na przykład nieznacznie podnieść temperaturę lub ciśnienie – aby spowodować awarię, ale uniknąć natychmiastowego wykrycia. System ML, monitorując pakiety komunikacyjne, jest w stanie wykryć nienaturalne lub nagłe zmiany parametrów, które są niezgodne z historycznym profilem pracy maszyny, traktując je jako wskaźnik sabotażu.

Ponadto, ML jest niezwykle skuteczne w identyfikacji rekonesansu (skanowania sieci). W środowisku OT skanowanie jest ruchem nietypowym i agresywnym. Każde nagłe, masowe zapytanie o mapowanie urządzeń OT lub próba komunikacji na nietypowym porcie jest natychmiast oznaczana jako wskaźnik próby włamania. W kontekście zagrożeń wewnętrznych (Insider Threats), system ML może zidentyfikować, że z konkretnego, dotychczas pasywnego urządzenia – np. z jednostki HMI lub starej stacji roboczej inżynierskiej – nagle rozpoczyna się komunikacja wychodząca lub przesyłanie dużej ilości danych. Ten behawioralny przeskok sugeruje, że punkt dostępu został skompromitowany i następuje próba ekfiltracji danych lub wykorzystania go jako bazy wypadowej do ataku.

AI/ML strażnikami ciągłości biznesu

Użycie AI i ML do wykrywania anomali w ruchu sieciowym OT to zmiana strategicznego podejścia do bezpieczeństwa przemysłowego. Dla decydentów B2B w sektorze produkcyjnym oznacza to przejście od reaktywnego łatania dziur do proaktywnego zarządzania ryzykiem. Inwestycja w zaawansowane algorytmy uczenia maszynowego przekłada się bezpośrednio na zwiększenie odporności na ataki typu zero-day, minimalizację fałszywych alarmów i, co najważniejsze, na redukcję ryzyka przestojów i optymalizację kosztów operacyjnych. W erze przemysłu 5.0, gdzie autonomizacja i integracja są na porządku dziennym, AI jest nieodzownym elementem zapewniającym ciągłość działania i bezpieczną drogę do cyfrowej transformacji.